Die Energie- und Versorgungsbranche steht vor einer einzigartigen Herausforderung im Bereich der Cybersicherheit: Wie können jahrzehntealte Industriesysteme in zunehmend vernetzten Umgebungen geschützt werden? Von ferngesteuerten Pipeline-Sensoren bis hin zu Offshore-Bohrinseln - OT-Umgebungen wurden nie mit Blick auf Cyber-Bedrohungen entwickelt. Doch heute wissen Angreifer genau, wo sie suchen und wie sie reale Auswirkungen verursachen können.

Im Gegensatz zu IT-Systemen kann eine Sicherheitslücke in OT-Systemen zu physischen Schäden, Umweltschäden und sogar zur Gefährdung von Menschenleben führen. Ganz gleich, ob es sich um Ransomware, eine falsch konfigurierte SPS oder einen staatlichen Akteur handelt, der nach Schwachstellen sucht - die potenziellen Folgen sind ernst.

Aus diesem Grund kann die OT-Sicherheit nicht als nachträglicher Gedanke behandelt werden. Sie erfordert speziell entwickelte Tools und Praktiken, die über den herkömmlichen IT-Schutz hinausgehen und für Transparenz, Kontrolle und Frühwarnung in Umgebungen sorgen, die nie für den Online-Betrieb vorgesehen waren.

Hier sind fünf reale OT-Risikoszenarien und wie der richtige Sicherheitsansatz dazu beiträgt, sie zu mindern.

1. Ransomware-Angriff auf ein Fernsteuerungssystem für Pipelines

Ferngesteuerte Pipeline-Einrichtungen werden oft mit wenig Personal vor Ort und veralteten Systemen betrieben. Diesen Umgebungen mangelt es in der Regel an Transparenz und strengen Sicherheitskontrollen, was sie zu bevorzugten Zielen für Ransomware-Gruppen macht. Angreifer nutzen Phishing, ungeschützte Remote-Dienste oder kompromittierte Anmeldedaten, um sich Zugang zu verschaffen und dann Dateien zu verschlüsseln oder die Kommunikation zu unterbrechen, um eine Zahlung zu erzwingen.

Wie OT-Sicherheit hilft:

- Anlagenerkennung und Inventarisierung: Identifiziert jedes angeschlossene OT-Gerät, HMI-Panels, SCADA-Server, PLCs, einschließlich älterer Anlagen, die möglicherweise vergessen oder nicht dokumentiert wurden.

- Schwachstellen-Management: Erkennt ungepatchte Systeme, auf denen alte Versionen von Industriesoftware laufen, wie SCADA-Plattformen mit bekannten Schwachstellen.

- Netzwerksegmentierung und Zugriffskontrolle: Verhindert seitliche Bewegungen durch Isolierung infizierter Zonen oder veralteter Endpunkte.

- Erkennung von Anomalien: Erkennt ungewöhnliche Muster wie nicht autorisierte Befehlssequenzen oder abnormalen Datenverkehr zwischen Geräten.

- Tools für die Reaktion auf Vorfälle: Ermöglicht eine schnelle Eindämmung, z. B. die Fernabschaltung kompromittierter Knoten oder die Segmentierung infizierter Netzwerke.

Ergebnis:

Die Betriebskontinuität wird aufrechterhalten, während die Ransomware isoliert wird. Die Ausfallzeiten werden reduziert, und die Wiederherstellung erfolgt schneller und kontrollierter.

2. Fremdfirma schleust Malware ein

Im Energiebereich sind regelmäßig externe Auftragnehmer, Wartungsteams, Systemintegratoren und Anlagenlieferanten beteiligt. Laptops oder USB-Laufwerke von Drittanbietern können jedoch zu Vektoren für Malware werden, insbesondere wenn sie zuvor mit weniger sicheren Umgebungen verbunden waren. Ohne strenge Kontrollen können diese Geräte schnell zu einem Eintrittspunkt in das OT-Netzwerk werden.

Wie OT-Sicherheit hilft:

- Zero Trust-Zugangskontrollen: Jeder Benutzer und jedes Gerät muss sich authentifizieren und ausdrücklich autorisiert werden - unabhängig davon, ob es sich um "interne" oder externe Benutzer handelt.

- Netzwerkzugangskontrolle (NAC): Überprüft die Gesundheit der Endgeräte, bevor eine Verbindung zum OT-Netzwerk zugelassen wird. Infizierte oder nicht konforme Geräte können automatisch unter Quarantäne gestellt werden.

- Überwachung in Echtzeit: Warnungen werden durch unerwartete oder abnormale Aktivitäten ausgelöst, z. B. wenn ein Gerät eines Auftragnehmers versucht, das Netzwerk zu scannen oder mit einer kritischen SPS zu kommunizieren.

- Segmentierung des OT-Netzwerks: Der Zugriff von Dritten ist auf bestimmte Netzwerksegmente beschränkt, die von kritischen Kontrollsystemen getrennt sind.

- Audit-Protokollierung: Jede Interaktion des Auftragnehmers mit OT-Anlagen wird zur Nachvollziehbarkeit und zur Überprüfung nach einem Vorfall protokolliert.

Ergebnis:

Ein missbräuchlicher oder gefährdeter Zugriff durch Dritte wird frühzeitig unterbunden. Sie halten die Sicherheitsrichtlinien für die Lieferkette ein und vermeiden so Geschäftsunterbrechungen, die durch mangelnde Compliance bei Auftragnehmern verursacht werden könnten.

3. Falsch konfigurierte SPS führt zum Ausfall des Sicherheitssystems

Wie OT-Sicherheit hilft:

- Konfigurationsverwaltung: Verfolgt alle Änderungen an der SPS-Logik, den Firmware-Versionen und den Parametersätzen und bietet vollständige Transparenz darüber, wer was wann geändert hat.

- Durchsetzung der Baseline: Vergleicht aktuelle Konfigurationen mit einer bekannten guten Version und hebt jede Abweichung in Echtzeit hervor.

- Warnungen bei nicht autorisierten Änderungen: Benachrichtigt Betriebsteams, wenn ein Gerät außerhalb der genehmigten Wartungsfenster geändert wird.

- Digitaler Zwilling oder Simulationstests: Ermöglicht es Ingenieuren, die Steuerungslogik in einem virtuellen Modell zu testen, bevor sie sie auf Live-Systemen einsetzt.

Ergebnis:

Fehlkonfigurationen werden erkannt, bevor sie zu einem Systemausfall führen. Sicherheitskritische Vorgänge laufen ohne Unterbrechung weiter, und menschliche Fehler werden minimiert.

4. Staatliche APT zielt auf Offshore-Bohrinsel

Offshore-Plattformen sind hochwertige, isolierte Ziele mit langer Betriebsdauer. Ihre Mischung aus veralteten Systemen, proprietären Protokollen und begrenzter Bandbreite macht sie attraktiv für APT-Gruppen (Advanced Persistent Threats), die nach strategischen Standbeinen suchen. Ist ein Angreifer erst einmal drin, kann er sich monatelang verstecken, um Informationen zu sammeln oder Sabotageakte zu verüben.

Wie OT-Sicherheit hilft:

- Integration von Bedrohungsdaten: Abgleich von Live-Netzwerkaktivitäten mit Indikatoren für eine Gefährdung und mit den von bekannten APT-Gruppen verwendeten Taktiken.

- Verhaltensanalytik: Identifiziert langfristige, geräuscharme Anomalien, die auf fortgeschrittene Bedrohungen hindeuten könnten.

- Deep Packet Inspection (DPI): Analysiert den Datenverkehr über OT-Protokolle (Modbus, DNP3 usw.), um böswillige Befehle oder nicht autorisierte Steuerungsänderungen zu erkennen.

- Tools für Forensik und Bedrohungsjagd: Helfen Incident Responder, Angriffspfade zu verstehen und Beweise während und nach einem Einbruch zu sammeln.

- Starke IT/OT-Segmentierung: Stellt sicher, dass der Angreifer nicht in die OT-Umgebung eindringen kann, wenn IT-Systeme angegriffen werden.

Ergebnis:

Fortgeschrittene Bedrohungen werden erkannt und eingedämmt, bevor Sabotage oder Spionage erfolgreich sein können. Langfristige Risiken für die Offshore-Produktion werden minimiert.

5. Insider-Bedrohung nutzt mangelnde OT-Transparenz aus

Nicht alle Bedrohungen kommen von außen. Im OT kann ein gut platzierter Insider oder sogar ein unvorsichtiger Mitarbeiter erheblichen Schaden anrichten. Ohne detaillierte Protokolle, Verhaltensüberwachung oder eine angemessene Zugangskontrolle ist es schwierig zu wissen, was die Benutzer tun oder ob sie sich an das Protokoll halten.

Wie OT-Sicherheit hilft:

- Analyse des Benutzerverhaltens (UBA): Überwacht, wie Benutzer im Laufe der Zeit mit Systemen interagieren, erstellt Grundlinien und zeigt Abweichungen an.

- Rollenbasierte Zugriffskontrolle (RBAC): Beschränkt die Benutzer auf die Systeme und Aktionen, die sie benötigen, nicht mehr und nicht weniger.

- Privilegierte Zugriffsverwaltung (PAM): Protokolliert und überwacht Sitzungen, in denen Benutzer über erweiterte Zugriffsrechte verfügen, wie z. B. Admin-Rechte auf PLCs.

- Änderungsmanagement-Warnungen: Erkennt Konfigurationsänderungen oder Wartungsaufgaben, die außerhalb der genehmigten Arbeitsabläufe liegen.

- Prüfpfade: Detaillierte Aufzeichnungen von Benutzerinteraktionen zur Nachvollziehbarkeit und Untersuchung.

Ergebnis:

Insider-Bedrohungen werden schnell erkannt, unabhängig davon, ob sie absichtlich oder zufällig auftreten. Sie erhalten die Möglichkeit, Handlungen zu verhindern und zu untersuchen, die von herkömmlichen Schutzmaßnahmen übersehen würden.

Wichtigste OT-Sicherheitsfunktionen

Die nachstehende Tabelle gibt einen Überblick darüber, welche OT-Sicherheitsfähigkeit welches Risikoszenario abdeckt.

Sicherung von Industriebetrieben, wo es am wichtigsten ist

IT- und OT-Umgebungen sind mit unterschiedlichen Risiken konfrontiert - und benötigen unterschiedliche Schutzmaßnahmen. Herkömmliche IT-Sicherheitstools sind nicht für die Komplexität, die Beschränkungen und die Protokolle industrieller Netzwerke ausgelegt. Deshalb erfordert die OT-Sicherheit einen eigenen Ansatz mit Einblick in die Anlagen, strenger Zugangskontrolle, Echtzeitüberwachung und der Fähigkeit, schnell zu reagieren, wenn etwas schiefgeht. Mit den richtigen Funktionen können Betreiber von Energie- und Versorgungsunternehmen kritische Infrastrukturen sichern, ohne den Betrieb zu verlangsamen.

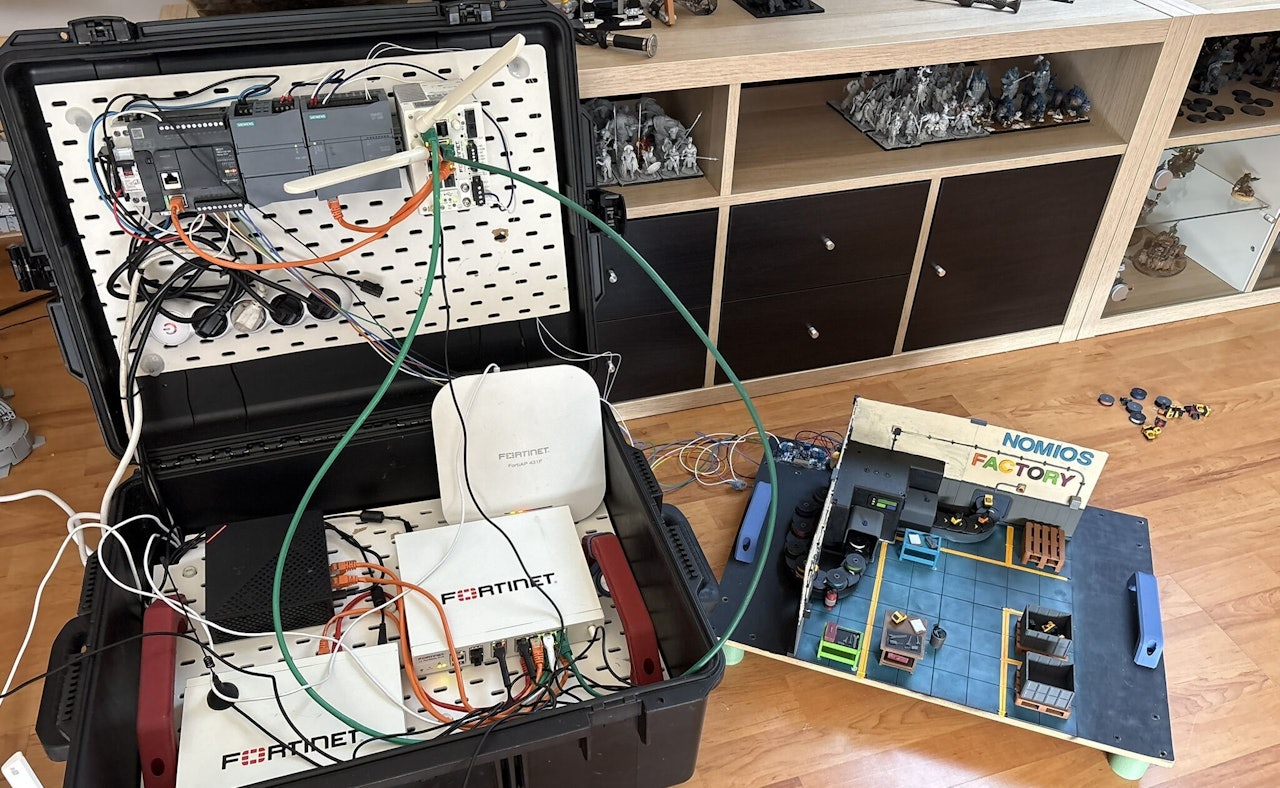

Benötigen Sie Hilfe bei der Sicherung Ihrer OT-Umgebung? Unsere Experten sind für Sie da. Gemeinsam mit unseren OT-Sicherheitspartnern helfen wir Ihnen bei der Bewertung, Entwicklung und Umsetzung einer Strategie, die zu Ihren Abläufen passt.

Möchten Sie mehr über dieses Thema erfahren?

Unsere Experten und Vertriebsteams stehen Ihnen gerne zur Verfügung. Hinterlassen Sie Ihre Kontaktdaten und wir werden uns in Kürze bei Ihnen melden.

Weitere Updates

OT Sicherheit

Leidenschaft als stiller Motor der OT-Security

OT-Security braucht mehr als Technik: Neugier, Erfahrung und Leidenschaft, die Risiken wirklich greifbar macht.

Richard Landman

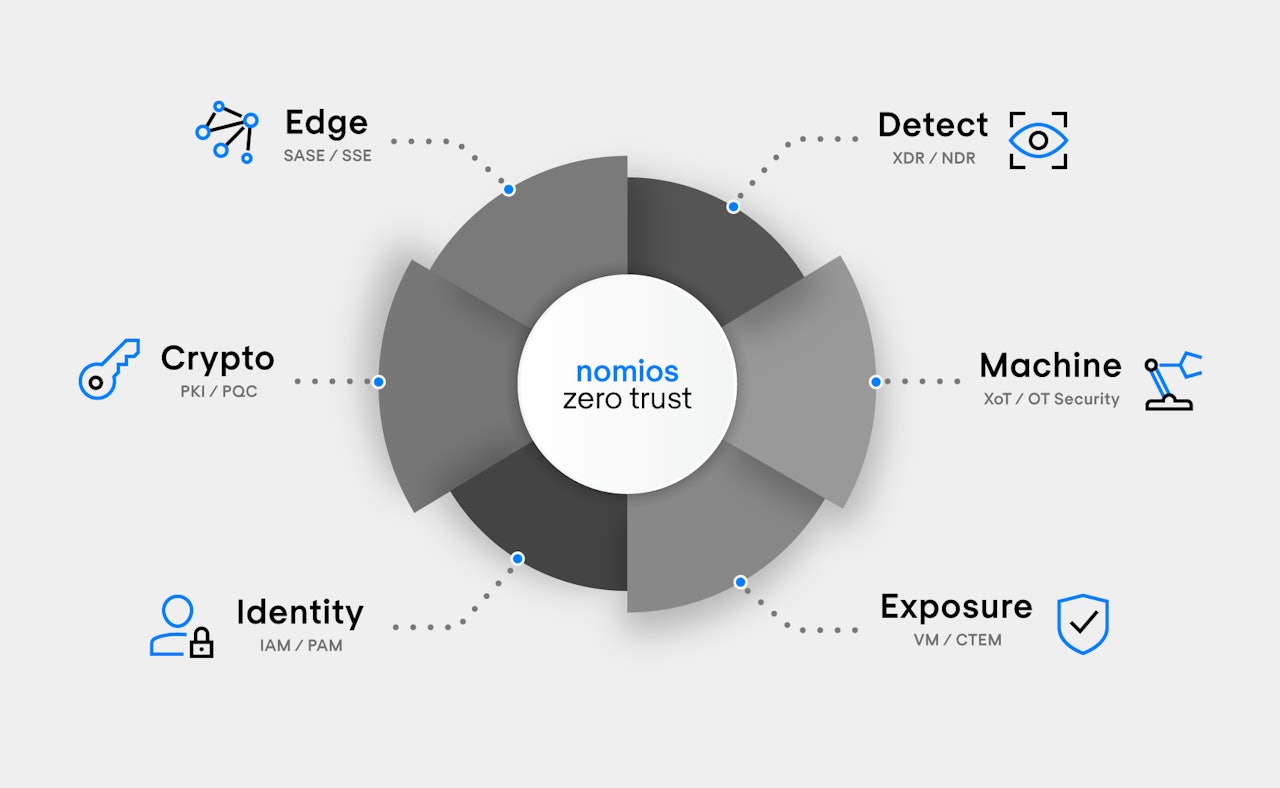

Portfolio

Nomios Zero Trust: ein Cybersecurity-Portfolio, sechs Bereiche

Nomios präsentiert ein erneuertes Cybersecurity-Portfolio, das nicht bei Einzelprodukten ansetzt, sondern bei einer Architektur.

Richard Landman

Cybersicherheit

Cybersecurity im Jahr 2026: Die 10 wichtigsten Trends und Herausforderungen

Die Cybersicherheitstrends für 2026 reichen von digitaler Souveränität und quantenresilienter Sicherheit über die Konvergenz von SSE und Identity Security bis hin zu effektiver Bedrohungserkennung, Compliance und dem Umgang mit Vertrauen in komplexen Umgebungen.

Richard Landman