OT-Security wird zur obersten Priorität

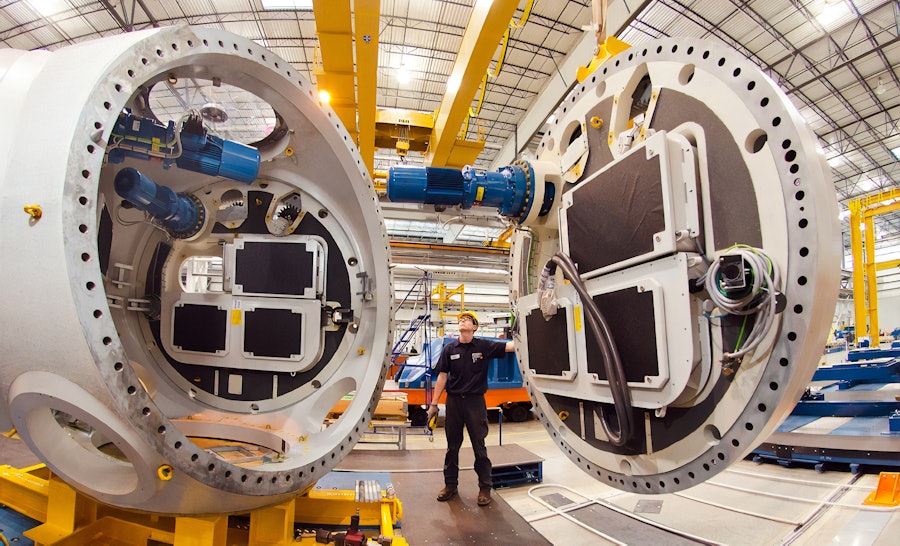

Um ihre Wettbewerbsfähigkeit zu steigern, treiben Industrieunternehmen in raschem Tempo die Integration ihrer Operational Technology (OT) in ihre IT-Umgebungen voran. Bei dieser digitalen Transformation werden vernetzte Systeme und Datenanalysen, SCADA, industrielle Steuerungsanlagen (ICS), das Internet der Dinge im industriellen Umfeld (IIoT) sowie intelligente Sensoren in Fertigungsprozesse integriert. Als Nebeneffekt der gesteigerten Effizienz und der Vorteile des erleichterten Datenzugriffs entstehen dabei allerdings erhebliche Sicherheitsrisiken für die OT-Infrastruktur. Wir bieten ein Portfolio von OT-Security-Lösungen für die Überwachung und den Schutz von Netzwerken, den Schutz von Endpoints und die Bereitstellung von Security Services in Industrieanlagen an.

Um Betriebsunterbrechungen vermeiden zu können, müssen Sie jederzeit wissen, was in Ihrem Netzwerk passiert

- Begrenzte Risikominderung und -behebung wegen eingeschränkter Verfügbarkeit von Patches, schwer zu testender Produktionsumgebungen und geringer Transparenz von Anlagen, Analytics und Betriebsdaten führt zu einem erhöhten Risikoniveau.

- Cyberangriffe auf ICS und SCADA-Systeme können sich auf die Sicherheit, Verfügbarkeit, Zuverlässigkeit und Vorhersagbarkeit von Mitarbeitern, Betriebsabläufen und Wertschöpfungsketten auswirken – mit potenziell katastrophalen Folgen.

- OT-Teams sind normalerweise nicht versiert bei Security-Themen, IT-Teams haben oft nur wenig Verständnis für betriebliche Abläufe. Diese kritische Qualifikationslücke trägt zur Sicherheitsanfälligkeit bei.

- Mit zunehmender Häufigkeit und Schwere von Cyberangriffen werden staatliche Vorschriften immer strenger. Das hat massive Auswirkungen auf betriebliche Abläufe.

Hochrisiko-Umfeld

Unterbrechung von Betriebsabläufen

Begrenzte Fähigkeiten im Bereich der Security

Einhaltung von Datenschutzvorschriften

Wir beschleunigen Ihre Reise zur OT Security Maturity

Bewerten Sie Ihre Risiken

Ein effektiver Security-Plan beginnt mit der Bewertung der Risiken. Im nächsten Schritt sollten Sie sich einen Überblick über Ihre derzeitige OT-Umgebung verschaffen und anfällige Anlagen identifizieren. Wir können Ihnen mit unserem stufenweisen Ansatz dabei helfen, Risiken, Lücken und Schwachstellen zu finden. Dazu gehören Strategie und Planung, Bewertungen von OT-Sicherheitsrisiken, Compliance- und Schwachstellenanalysen sowie die Entwicklung von Governance-Richtlinien und -Anforderungen.

Schützen Sie Ihren Geschäftsbetrieb

Nach der Bewertung der Risiken muss im nächsten Schritt gehandelt werden. Es gilt, Lösungen umzusetzen. Nomios und sein weit verzweigtes Partner-Ökosystem unterstützen Sie bei der Ermittlung, Klassifizierung und Analyse von Daten, bei der Planung und Bereitstellung von Netzwerk- und Endpointsicherheit sowie beim Planen, Entwickeln und Umsetzen Ihrer Zugriffs- und Identitätsmanagementlösung. Wir begleiten Sie beim Aufbau eines OT-SOC zum Schutz Ihres Geschäftsbetriebs.

Sicherheitsmanagement im laufenden Betrieb

Sie wollen sicherstellen, dass der Betrieb reibungslos und unterbrechungsfrei läuft, und dass Sie im Falle eines Angriffs einen OT-spezifischen Reaktionsplan haben. Wir unterstützen Sie beim Alarmmanagement und bei der Reduzierung von Fehlalarmen mit OT Managed Security Services, bei der Entwicklung von Reaktionsplänen und Playbooks für OT-Sicherheitsvorfälle sowie bei der Nutzung von Security-Analysen und der kontinuierlichen Verbesserung Ihrer Security-Abläufe.

Maßgeschneidert auf Ihre Bedürfnisse

Unsere Stärke liegt in unserer Flexibilität und unserem Fokus auf die Entwicklung maßgeschneiderter Lösungen für unsere Kunden. Entdecken Sie, in welchen Bereichen wir Ihr IT-Team unterstützen können.

ZTNA Zero-Trust Network Access

Sicherer Zugang zu allen öffentlichen, privaten oder hybriden Cloud Anwendungs- und Datacenterressourcen.

Technologie-Beratung

Mit unserer Strategie-, Branchen- und Engineering-Expertise - setzen Sie Technologie in Ihrem Unternehmen ein, um etwas Einzigartiges zu schaffen, das Wachstum voranzutreiben und Ergebnisse zu beschleunigen.

Löchern Sie unsere Security-Experten

Unser Team steht Ihnen gern für ein kurzes Telefongespräch oder Videomeeting zur Verfügung. Wir stehen bereit, um gemeinsam mit Ihnen Ihre Security-Herausforderungen, Anbietervergleiche und anstehenden IT-Projekte zu diskutieren. Wir helfen jederzeit gern.