Sicherer Zugang mit Fortinet ZTNA

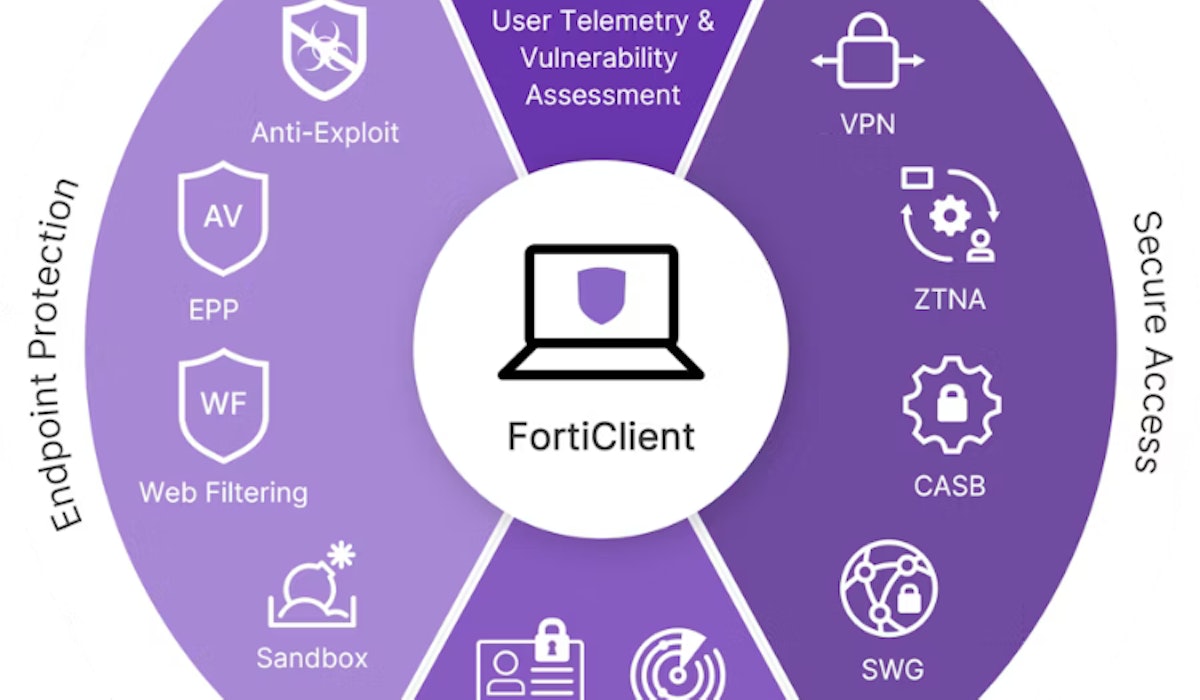

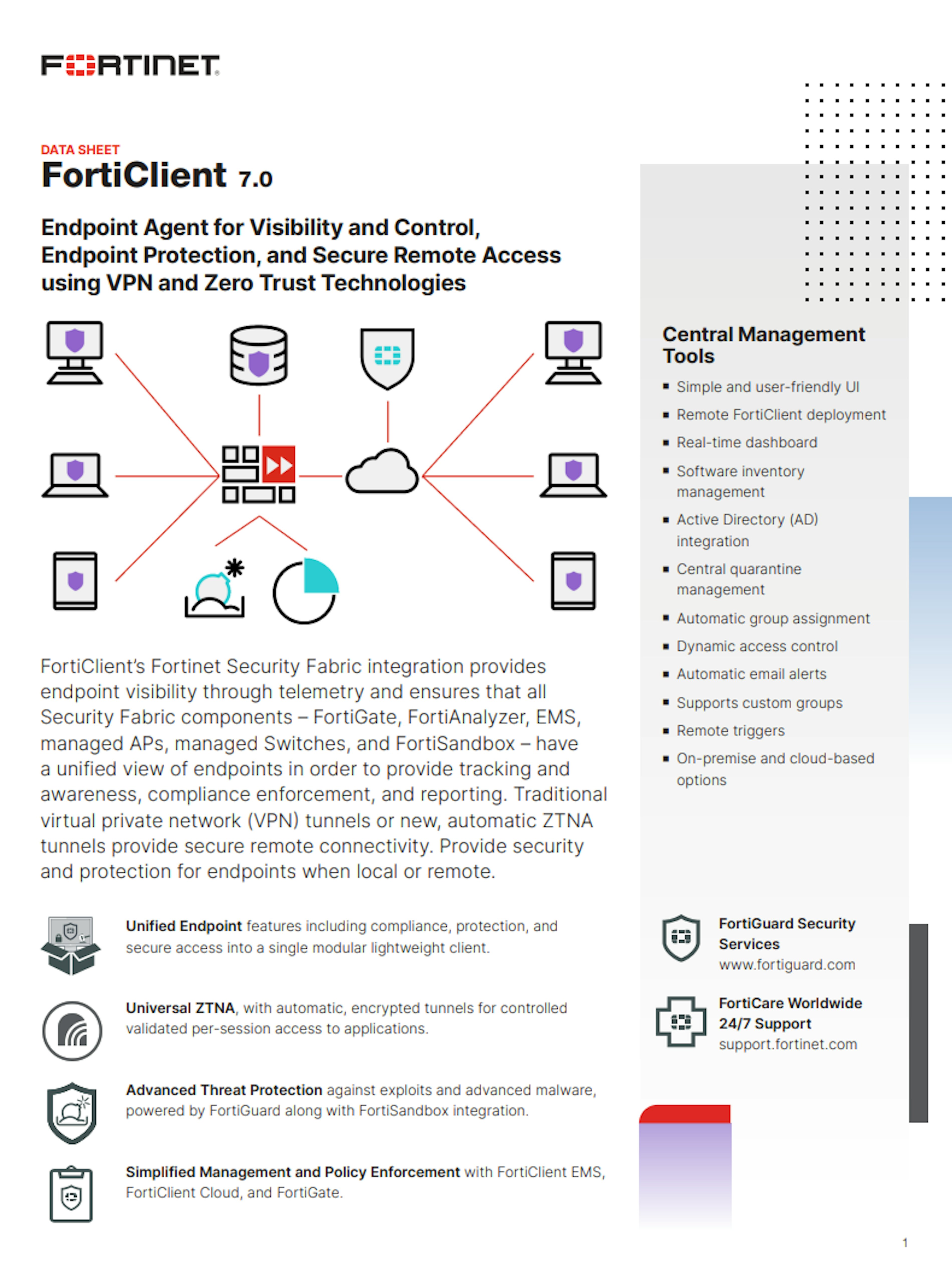

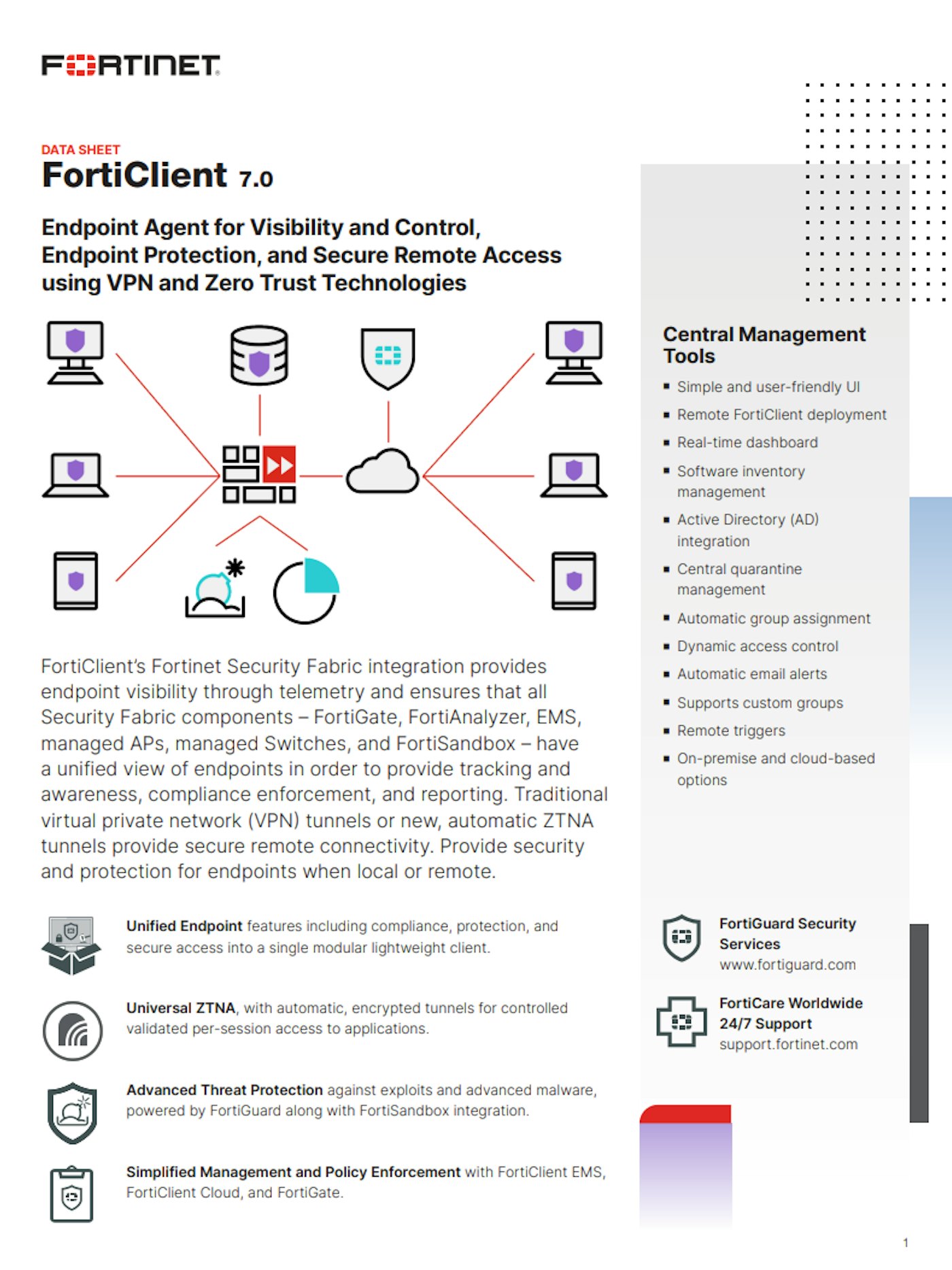

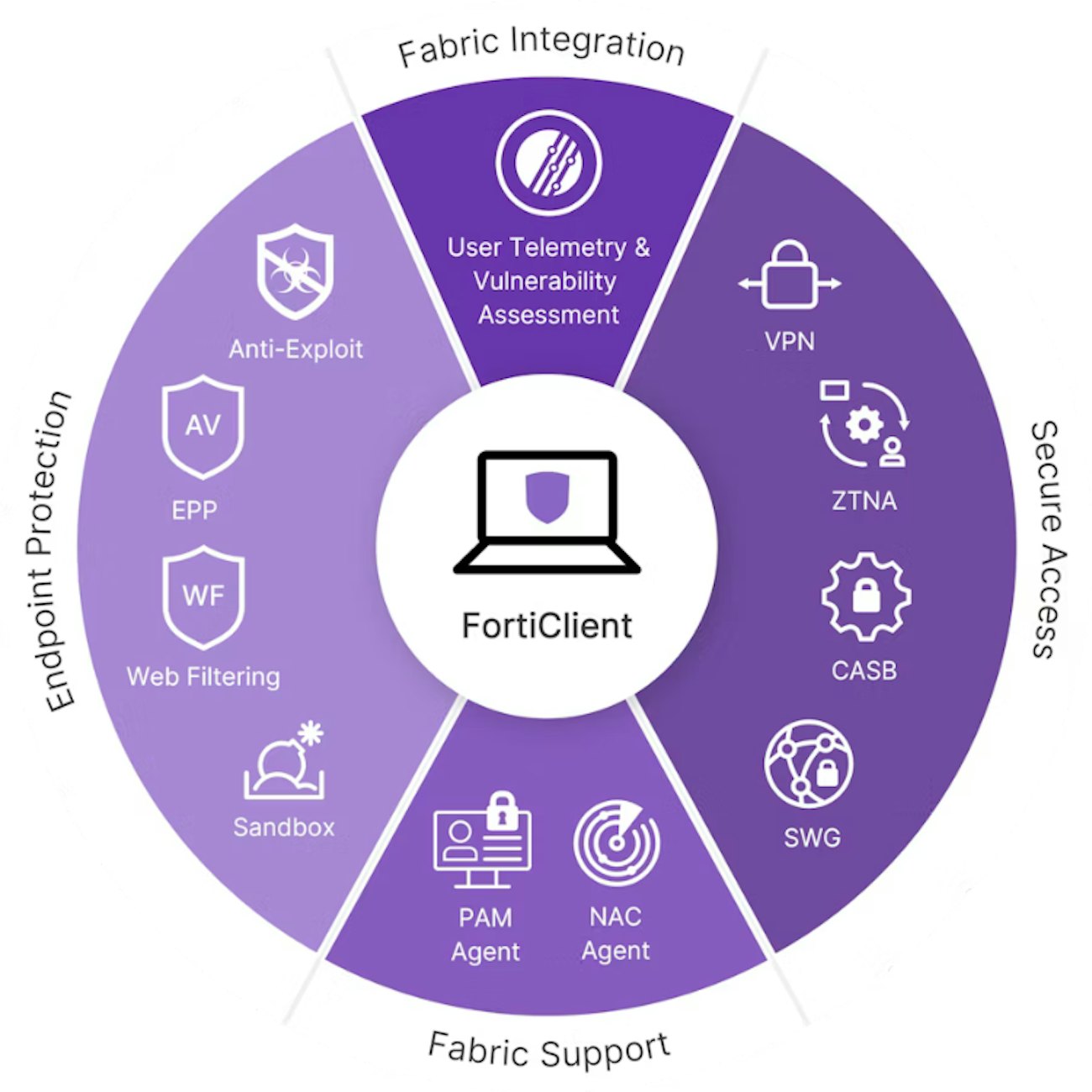

Fortinet ZTNA bietet mit FortiOS 7.0 robuste Lösungen für den sicheren Zugriff, wobei der Unified FortiClient-Agent eine zentrale Rolle spielt. Dieser Agent ermöglicht Remote-Mitarbeitern eine sichere Verbindung nach dem Zero-Trust-Prinzip. Er unterstützt universelle ZTNA- und VPN-verschlüsselte Tunnel, URL-Filterung und Cloud Access Security Broker (CASB)-Funktionen. Darüber hinaus bietet FortiSASE in der Cloud gehostete Universal ZTNA, CASB und Secure Web Gateway (SWG), einschließlich des Unified FortiClient-Agenten. Die zentrale Verwaltung wird durch FortiClient EMS vereinfacht.

Verbesserter Endpunktschutz

Der Unified FortiClient-Agent geht über die grundlegenden Schutzfunktionen hinaus und bietet erweiterte Sicherheitsfunktionen wie KI-basiertes Antivirus der nächsten Generation (NGAV), Endpunkt-Quarantäne und eine Anwendungs-Firewall. Er unterstützt die Integration von Cloud-Sandboxen, die Kontrolle von USB-Geräten und den Schutz vor Ransomware und stärkt so die Endpunkte gegen verschiedene Cyber-Bedrohungen.

Merkmale und Vorteile

- Bietet einen verbesserten Fernzugriff mit einheitlichen Richtlinien für den Anwendungszugriff und gewährleistet so einen sicheren und effizienten Betrieb für Mitarbeiter außerhalb des Unternehmens.

- Liefert wichtige Telemetriedaten und nutzt Integrationen innerhalb der Fortinet Security Fabric, um die allgemeine Sicherheitslage zu verbessern.

- Sorgt für Internetsicherheit und Inhaltsfilterung und schützt Benutzer vor schädlichen Online-Inhalten und Cyber-Bedrohungen.

- Ermöglicht eine umfassende Sichtbarkeit und Verwaltung von Softwarelizenzen und trägt so zu einer effizienten Ressourcennutzung bei.

- Kontrolliert den Zugriff auf Cloud-basierte Anwendungen, bietet Einblicke in die Schatten-IT und stärkt so die Cloud-Sicherheit.

- Erkennt und isoliert gefährdete Endpunkte schnell und mindert so potenzielle Sicherheitsverletzungen.

ZTNA

Fabric Agent

Web Filtering

Software Inventory Management

CASB

Automatisierte Antwort

Verbesserte Sicherheit und Compliance mit FortiClient

FortiClient, eine Schlüsselkomponente der Sicherheitslösungen von Fortinet, bietet eine breite Palette von Anwendungen zur Unterstützung und Sicherung moderner Unternehmensumgebungen. Er bietet umfassende Endpunkttransparenz und Compliance und integriert Endpunkt- und Netzwerksicherheit mit fortschrittlicher Automatisierung. Dazu gehört auch ein sicherer Fernzugriff über stets aktive, verschlüsselte Tunnel, der mit Lageprüfungen und einer laufenden Überprüfung von Benutzern und Geräten einhergeht. FortiClient verfügt außerdem über robuste Endpunkt-Härtungsfunktionen, die Schwachstellen-Scans, automatisches Patching, Software-Inventarverwaltung und Anwendungs-Firewalls umfassen.

Erweiterter Schutz und nahtlose Integration

Zusätzlich zu den grundlegenden Schutzfunktionen zeichnet sich FortiClient durch fortschrittliche Endpunktsicherheit mit Anti-Malware durch maschinelles Lernen, verhaltensbasierte Anti-Exploit-Techniken und umfassende Filterung von Webinhalten aus. Er lässt sich nahtlos in FortiSandbox integrieren, um neue Dateien in Echtzeit zu analysieren, und nutzt Active Directory-Informationen für eine effektive rollenbasierte Zugriffskontrolle innerhalb des Netzwerks. Der Unified FortiClient-Agent ermöglicht universelle ZTNA- und VPN-verschlüsselte Tunnel, URL-Filterung und CASB-Funktionalitäten. Ergänzend zu diesen Funktionen erweitert FortiSASE die Möglichkeiten von FortiClient um Cloud-gehostete Dienste, die eine optimierte Verwaltung und einen umfassenden Endpunktschutz gewährleisten.

Ihre engagierten Fortinet-Experten

Ihre engagierten Fortinet-Experten

Nomios ist ein preisgekrönter Fortinet-Partner mit fortschrittlichen Spezialisierungen und mehreren zertifizierten Technikern. Unsere Ingenieure sind von Fortinet als technische Experten und Befürworter von Fortinet-Lösungen anerkannt. Das bedeutet, dass Sie sich bei Nomios auf das technische Know-how und die praktische Erfahrung verlassen können, um Ihre geschäftlichen Anforderungen genau zu bewerten und eine Fortinet-basierte Lösung zu entwerfen, zu implementieren und zu verwalten, die Ihren Anforderungen entspricht.

Lassen Sie uns gemeinsam loslegen

Sind Sie auf der Suche nach Preisdetails, technischen Informationen, Support oder einem individuellen Angebot? Unser Expertenteam in Dortmund ist bereit, Sie zu unterstützen.