Wenn Sie ein skalierbares Wide-Area-Netzwerk aufbauen, das die digitale Transformation unterstützt, ist die Kombination von Unternehmensnetzwerken mit soliden Sicherheitstools nicht optional, sondern wird erwartet. Und ja, die Welt der Cyber Security ist voll von Akronymen wie SWG, CASB und FWaaS. Es kann sich anfühlen, als würden Sie in einer Buchstabensuppe schwimmen, aber jedes dieser Tools spielt eine bestimmte Rolle beim Schutz Ihres Unternehmens vor Cyber-Bedrohungen.

Wenn Sie die verschiedenen Sicherheitsoptionen abwägen, hängt die Wahl der richtigen Tools, ob SWG oder CASB, von Ihrer Netzwerkkonfiguration und Ihren geschäftlichen Anforderungen ab. Das Ziel ist es, Lösungen zu wählen, die sich ohne unnötige Komplexität in Ihre bestehende Architektur einfügen.

Im Folgenden erfahren Sie, was diese Akronyme bedeuten und warum sie wichtig sind, wenn Sie einen auf Ihre Umgebung zugeschnittenen Sicherheitsstack aufbauen wollen.

Was bedeutet SASE?

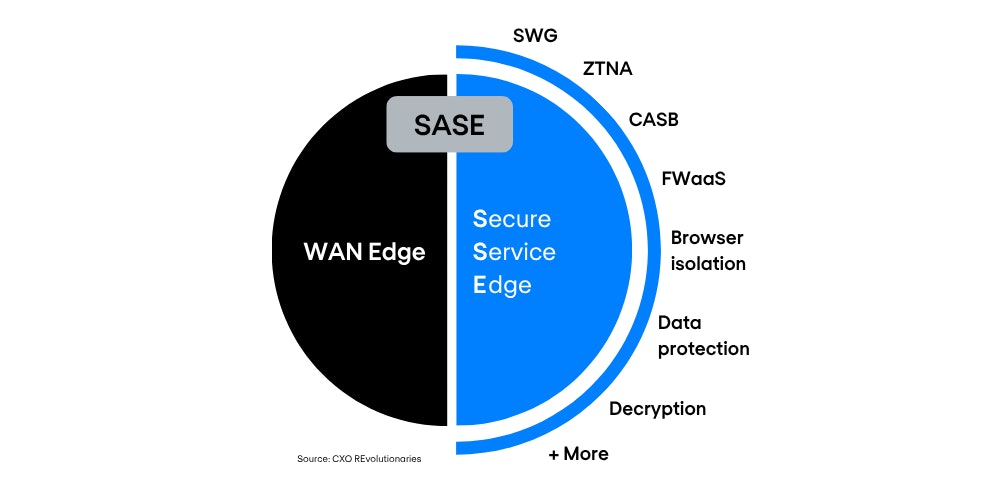

Lassen Sie es uns aufschlüsseln. SASE, die Abkürzung für Secure Access Service Edge, ist eine Kombination aus SD-WAN und Cloud-basierter Sicherheit. Es vereint Netzwerk und Sicherheit in einem einzigen, Cloud-basierten Service. Dazu gehören Dinge wie Firewall as a Service (FWaaS), Secure Web Gateway (SWG), Cloud Access Security Broker (CASB) und Zero-Trust Network Access (ZTNA).

SASE hilft, Benutzer, Anwendungen, Zweigstellen und IoT-Geräte zu schützen, und zwar im Einklang mit den Sicherheitsrichtlinien des Unternehmens. In Kombination mit SD-WAN stärkt es nicht nur die Sicherheit, sondern verbessert auch die Leistung, indem es den Datenverkehr intelligent lenkt und einen sicheren, direkten Zugriff auf Cloud-Dienste gewährleistet.

Unterschiede zwischen SWG und CASB

SWG und CASB sind beides Cloud-basierte Sicherheitstools, die Daten und Benutzer vor Bedrohungen schützen. Sie ähneln sich in mancher Hinsicht, aber es gibt wichtige Unterschiede in ihrer Funktionsweise und ihren Einsatzmöglichkeiten.

Was ist ein Secure Web Gateway (SWG)?

Ein SWG sitzt zwischen den Benutzern und dem Internet. Er prüft jede Web-Anfrage, um sicherzustellen, dass sie den Sicherheitsrichtlinien Ihres Unternehmens entspricht. Wenn ein Benutzer versucht, auf eine fragwürdige oder riskante Website zuzugreifen, kann der SWG diese blockieren oder eine Warnung auslösen.

Kurz gesagt, er ist ein Filter für den Internetverkehr, der Malware stoppt, Datenlecks verhindert und das Risiko von Sicherheitsverletzungen beim Surfen im Internet reduziert.

Was ist ein Cloud Access Security Broker (CASB)?

Ein CASB fungiert als Vermittler zwischen Benutzern und Cloud-Diensten wie Microsoft 365, Salesforce oder Google Workspace. Er setzt Sicherheitsrichtlinien in Cloud- und On-Premise-Umgebungen durch und hilft Unternehmen, unbefugten Zugriff zu erkennen und zu unterbinden.

CASBs sind der Schlüssel zur Kontrolle der Nutzung von Cloud-Anwendungen, zum Schutz sensibler Daten und zur Gewährleistung der Transparenz Ihres Cloud-Stacks - vor allem, wenn sich die Arbeit zunehmend auf SaaS-Plattformen verlagert.

Zusammen helfen SWG und CASB dabei, sowohl den Webzugriff als auch Cloud-Anwendungen zu sichern. Beide sind zwar Teil des SASE-Frameworks, aber SASE besteht aus mehr als nur diesen beiden Komponenten.

Was sind weitere wichtige Sicherheitsfunktionen von SASE?

Die Sicherheitsschicht von SASE, oft als Security Service Edge (SSE) bezeichnet, umfasst mehrere Technologien, die dazu beitragen, Benutzer, Anwendungen und Daten im gesamten Netzwerk zu schützen. Hier sind einige der wichtigsten davon:

Zero-Trust Network Access (ZTNA)

ZTNA ersetzt herkömmliche VPNs, indem es Anwendern einen sicheren, begrenzten Zugang nur zu den Anwendungen ermöglicht, die sie benötigen - und nicht zum gesamten Netzwerk. Es überprüft die Identität des Benutzers, den Zustand des Geräts und andere Faktoren, bevor es den Zugriff gewährt, und setzt die Richtlinien kontinuierlich und in Echtzeit durch.

Dies verringert das Risiko von Seitwärtsbewegungen, wenn Anmeldedaten kompromittiert werden. ZTNA ist Cloud-basiert, unterstützt also den sicheren Fernzugriff von überall aus und ist einfacher zu skalieren und zu verwalten als herkömmliche VPN-Lösungen.

Remote Browser Isolation (RBI)

RBI hält die Browsing-Aktivitäten von den Geräten der Benutzer fern, indem es in einem entfernten, Cloud-basierten Container ausgeführt wird. Wenn ein Benutzer eine neue, unbekannte oder möglicherweise riskante Website besucht, wird diese in Isolation geladen. Malware, bösartige Skripte oder Makros werden entfernt, bevor die Seite dem Benutzer sicher angezeigt wird.

Dies ist ein zusätzlicher Schutz, insbesondere gegen Zero-Day-Bedrohungen, die an herkömmlichen Tools wie SWG vorbeigehen könnten.

Web Application Isolation

Die Isolierung von Webanwendungen schützt Ihre Webanwendungen vor unkontrollierten Benutzern oder Angreifern, die versuchen, sich Zugang zu verschaffen. Sie funktioniert ähnlich wie RBI, allerdings in umgekehrter Richtung: Sie hält die Benutzer vom Backend der Anwendung fern und nicht umgekehrt.

Dies hilft, Angriffe auf Cloud-basierte oder interne Webanwendungen zu unterbinden und das Risiko von Sicherheitsverletzungen zu verringern.

Data Loss Prevention (DLP)

DLP-Tools verhindern, dass sensible Daten versehentlich oder absichtlich weitergegeben oder missbraucht werden. Wenn zum Beispiel jemand versucht, vertrauliche Dateien auf Google Docs oder eine generative KI-Website hochzuladen, kann DLP dies blockieren. Es kann auch das Kopieren von Daten auf USB-Laufwerke oder die Weiterleitung von vertraulichen Inhalten per E-Mail verhindern.

DLP ist der Schlüssel, um die Einhaltung von Vorschriften durchzusetzen und die Kontrolle über geschützte Informationen zu behalten.

Firewall as a Service (FWaaS)

FWaaS verlagert die Firewall-Funktionalität in die Cloud und macht physische Firewalls in jedem Büro oder Rechenzentrum überflüssig. Sie schützt Benutzer und Geräte unabhängig von deren Standort - ideal für verteilte Teams und Remote-Arbeit.

Sie können FWaaS-Richtlinien zentral über eine Cloud-Konsole verwalten, was die Bereitstellung vereinfacht und die Wartung der Hardware reduziert.

Die Netzwerkseite von SASE: SD-WAN

Bei SASE geht es nicht nur um Sicherheit, sondern auch um Netzwerke, angefangen bei SD-WAN. SD-WAN ersetzt herkömmliche WAN-Verbindungen durch Software-definiertes Routing, das flexibler, effizienter und Cloud-freundlich ist. Es lenkt den Datenverkehr auf der Grundlage von Echtzeitbedingungen, priorisiert wichtige Anwendungen und sorgt für ein reibungsloses Benutzererlebnis.

In Kombination mit dem Sicherheits-Stack von SASE bildet SD-WAN die WAN-Edge-Grundlage. Es ermöglicht Ihnen einen sicheren, direkten Zugang zu Cloud-Diensten, verbessert die Leistung an Zweigstellen und verringert die Abhängigkeit von teuren MPLS-Verbindungen. Da alles zentral verwaltet wird, ist es einfacher, Ihr Netzwerk zu skalieren und anzupassen, wenn es wächst.

Die Vorteile einer einheitlichen SASE-Lösung

Das Mischen von Sicherheitstools verschiedener Anbieter führt oft zu einer unübersichtlichen, komplexen Einrichtung. Am Ende haben Sie mehrere Systeme, die nicht immer reibungslos zusammenspielen, was die Verwaltung erschwert und das Risiko erhöht. Eine einheitliche SASE-Lösung von einem einzigen Anbieter vereinfacht die Dinge, indem sie alles auf einer Plattform zusammenführt. Das bedeutet weniger bewegliche Teile, einfachere Verwaltung und einen klaren Überblick über Ihr gesamtes Netzwerk.

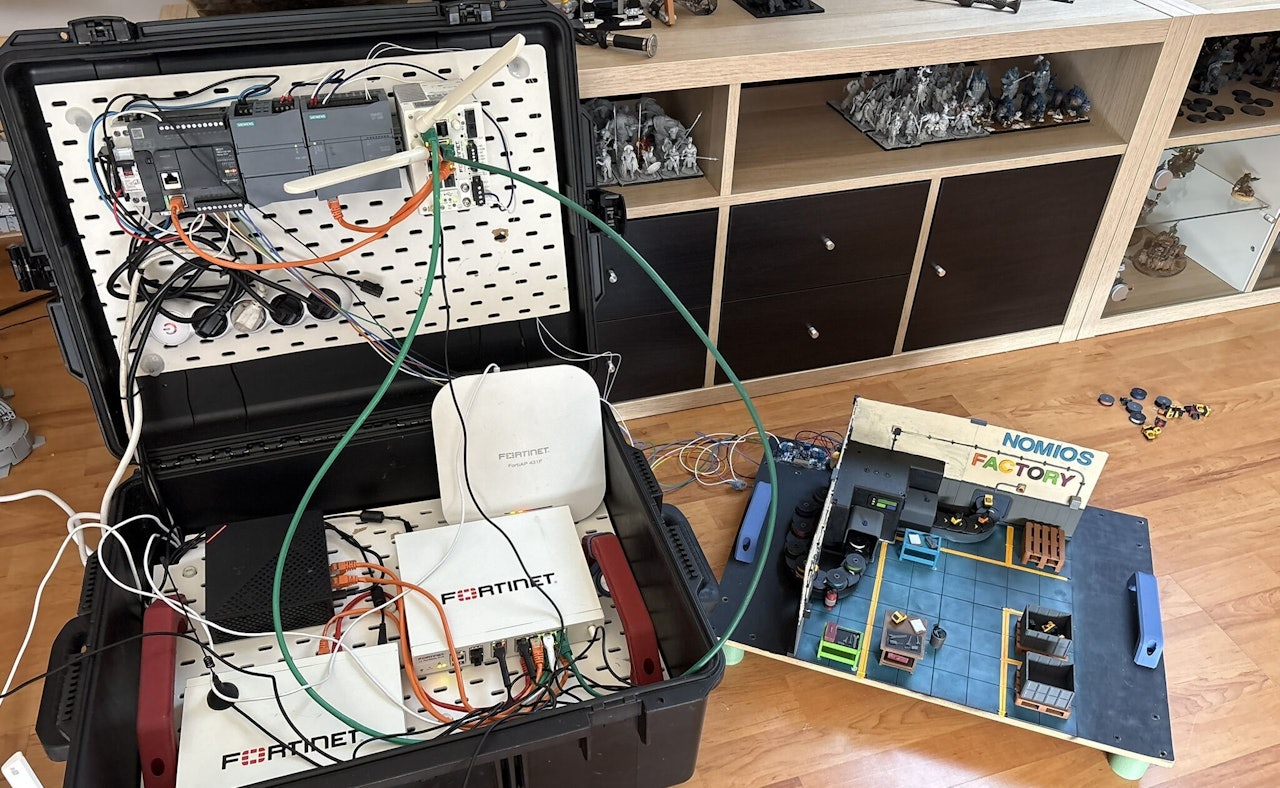

Die Umstellung auf ein vollständiges SASE-Modell erfolgt jedoch nicht über Nacht. Genau hier kann Nomios helfen. Wir arbeiten mit Ihnen zusammen, um eine Roadmap zu erstellen, die SASE schrittweise einführt - in einem Tempo, das zu Ihrem Unternehmen passt. Viele Unternehmen beginnen mit dem Security Service Edge (SSE), der sich auf die Sicherheitselemente von SASE konzentriert. SSE kann schon für sich genommen gute Ergebnisse liefern und ist ein solider erster Schritt zur vollständigen Einführung von SASE.

Möchten Sie mehr über dieses Thema erfahren?

Unsere Experten und Vertriebsteams stehen Ihnen gerne zur Verfügung. Hinterlassen Sie Ihre Kontaktdaten und wir werden uns in Kürze bei Ihnen melden.