Cybersecurity ist kein „Set-and-Forget“-System. Sie ist ein lebendiges Ökosystem, in dem sich jede Woche etwas verändert: neue Cloud- und KI-Funktionen, neue Angriffstechniken, neue Compliance-Vorgaben. Und währenddessen geht die Konsolidierung weiter – durch Übernahmen, die das Marktbild laufend neu formen. Das Ergebnis? Roadmaps verschieben sich, Produktnamen ändern sich, Portale vermehren sich über Nacht und ehe man sich versieht, managt man vor allem: den Mangel an Übersicht.

Kommt Ihnen das bekannt vor? Willkommen im Club.

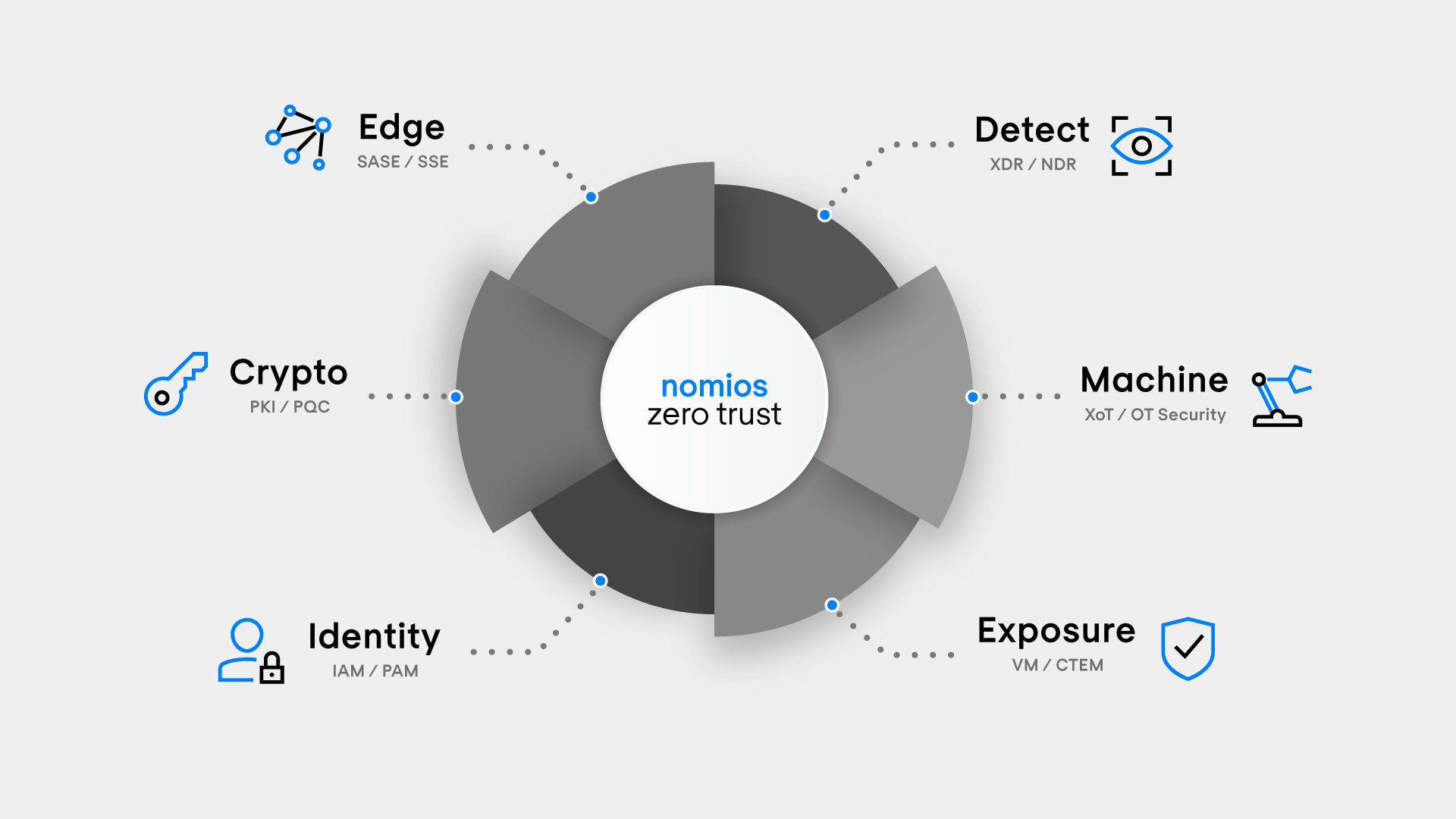

Genau deshalb stellt Nomios ein überarbeitetes Cybersecurity-Portfolio vor, das nicht bei einzelnen Produkten ansetzt, sondern bei einer Architektur. Ein Portfolio, das Orientierung in einem dynamischen Markt gibt – und gleichzeitig praxisnah bleibt: von Strategie und Design über Implementierung bis hin zum Betrieb. Die Essenz zeigt unsere Visualisierung: sechs Bereiche, vereint in einem Konzept – Nomios Zero Trust.

Sechs Bereiche, eine Zero-Trust-Architektur

Zero Trust wird manchmal verkauft, als sei es ein Produkt, das man einfach „einschalten“ kann. Schön wär’s. In der Praxis ist Zero Trust ein konsistentes Set an Designentscheidungen: Es geht darum, wie man Identität, Zugriff, Segmentierung, Erkennung, Exposure-Management und kryptografische Vertrauensanker in einem einheitlichen Ansatz zusammenführt.

Nomios gehört zu den wenigen MSSPs in Europa mit fundierter Expertise in allen sechs relevanten Bereichen und genau diese Kombination macht den Unterschied. Im Zentrum der Visualisierung steht Nomios Zero Trust. Drum herum bilden sechs Bausteine ein vollständiges Modell:

Edge (SSE / SASE)

Der „Edge“ ist der Punkt, an dem Nutzer, Geräte und Workloads mit dem Internet in Berührung kommen – und an dem Richtlinien durchgesetzt werden müssen, unabhängig vom Standort. Mit SSE/SASE vereinen Sie Zugriff, Web-Sicherheit und (Cloud-)Netzwerksteuerung, sodass nicht mehr zählt, wo jemand ist, sondern wer, was und in welchem Kontext. In der Praxis beginnt Zero Trust oft genau hier: mit einem Zugriff, der nicht implizit vertraut, sondern kontinuierlich überprüft wird.

Detect (XDR / NDR)

Prävention bleibt essenziell – aber Erkennung entscheidet, wie schnell Sie wirklich reagieren können. Mit XDR/NDR bündeln Sie Signale von Endpunkten, Netzwerken, Identitäten und Cloud-Umgebungen zu einer integrierten Detection-and-Response-Funktion. Der Wert liegt nicht in „mehr Alerts“, sondern in besserer Korrelation, schnellerem Triage und wirksamerer Reaktion. Denn mal ehrlich: Ein voller Warn-Posteingang ist keine SOC-Strategie.

Crypto (PKI / PQC)

Kryptografie ist das stille Fundament digitaler Vertrauenswürdigkeit: Authentifizierung, Integrität, Verschlüsselung, Signaturen, Maschinenvertrauen. Mit PKI stellen Sie sicher, dass Identitäten (menschlich und maschinell) überprüfbar sind und Vertrauen skalieren kann. Mit PQC (Post-Quantum Cryptography) bereiten Sie sich auf die Zeit vor, in der klassische Algorithmen unter Druck geraten. Auch hier ist Krypto-Agilität entscheidend: also die Fähigkeit, Algorithmen und Schlüssel schnell und kontrolliert auszutauschen, wenn sich Bedrohungen, Standards oder Anforderungen ändern. Kryptografie ist daher kein Spezialthema, sondern eine tragende Säule von Zero Trust, besonders mit Blick auf 2026.

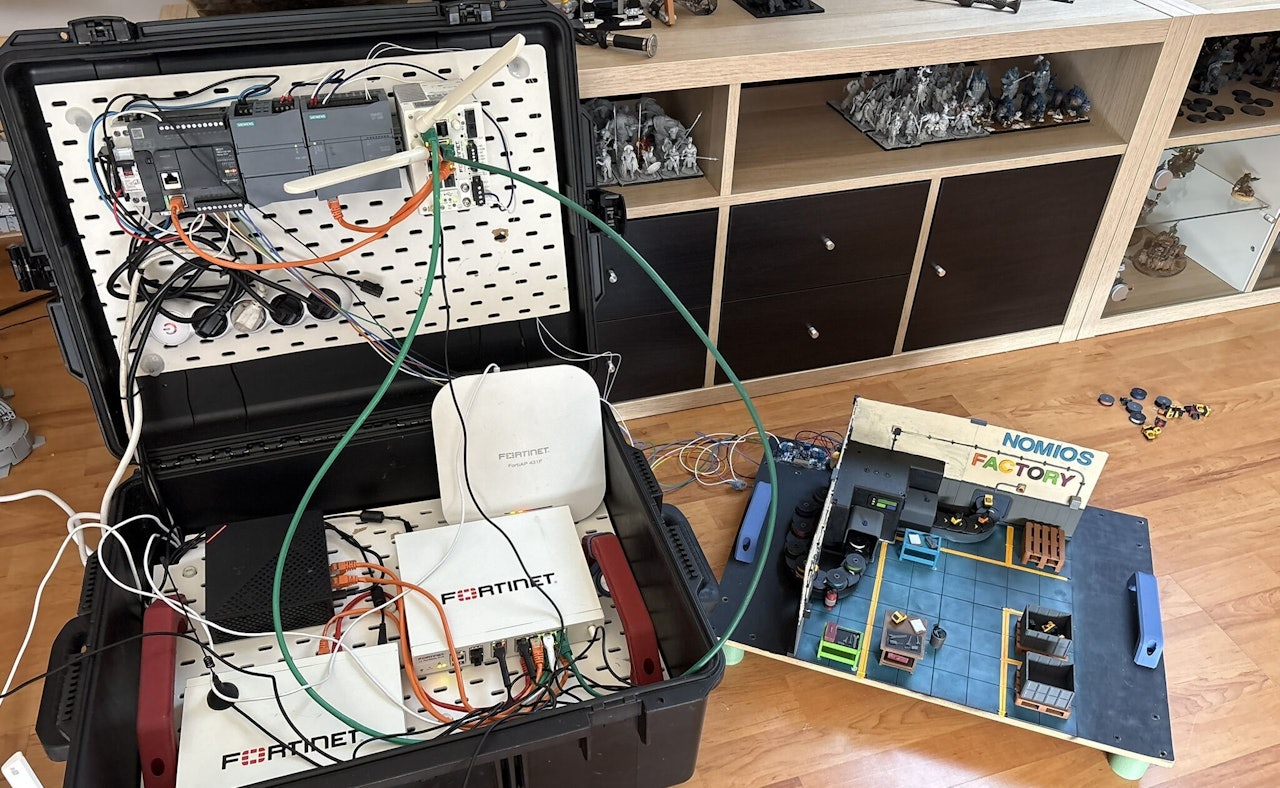

Machine (XoT / OT Security)

Der Schutzbedarf endet längst nicht mehr bei der IT. XoT und OT bringen andere Risiken, andere Verfügbarkeitsanforderungen – und oft sehr unterschiedliche Lebenszyklen. OT lässt sich nicht wie eine Flotte von Laptops behandeln (und man möchte auch nicht erst im Ernstfall erfahren, warum). Zero Trust für Maschinen heißt: Sichtbarkeit, Segmentierung, sicherer Zugriff, Monitoring und ein Vorgehen, das zur operativen Realität passt.

Identity (IAM / PAM / IGA)

Identität ist das Entscheidungszentrum von Zero Trust. IAM regelt, wer Zugriffe beantragen und nutzen darf, PAM schützt privilegierte Zugänge (dort, wo die Kronjuwelen liegen), und IGA schafft Governance: korrekte Zugriffsrechte, auditierbare Prozesse und ein beherrschbarer Lebenszyklus. In modernen Umgebungen ist Identität kein „Baustein“ sondern die Steuerungsebene.

Exposure (VM / CTEM / ASM)

Zero Trust ohne Exposure Management ist wie eine Alarmanlage ohne Schlösser: Man merkt, dass etwas passiert – aber zu spät. Mit VM (Vulnerability Management) adressieren Sie Schwachstellen, mit CTEM (Continuous Threat Exposure Management) steuern Sie risikobasiert entlang potenzieller Angriffspfade, und mit ASM (Attack Surface Management) erfassen Sie Ihre externe – und oft unbekannte – Angriffsfläche. Dieser Bereich sorgt dafür, dass Sie nicht nur reagieren, sondern sich strukturell verbessern.

Diese sechs Bereiche verstärken sich gegenseitig. Edge und Identity steuern den Zugriff, Crypto macht Vertrauen überprüfbar, Detect zeigt, was passiert, Exposure priorisiert, was wirklich wehtut – und Machine sorgt dafür, dass auch Nicht-IT einbezogen wird. Dieses Zusammenspiel, und nicht ein einzelnes Tool, ist es, was Nomios Zero Trust ausmacht.

Universal Zero Trust – mit einem einzigartigen, einheitlichen Sicherheitsmodell

Nomios liefert eine Universal-Zero-Trust-Architektur: von Grund auf herstellerunabhängig, pragmatisch in der Umsetzung und fokussiert auf messbare Risikoreduktion. Kein „Rip-and-Replace“, sondern eine kohärente Architektur, die mit der Realität hybrider Infrastrukturen, bestehender Investitionen und (ja) organisatorischer Rahmenbedingungen arbeitet.

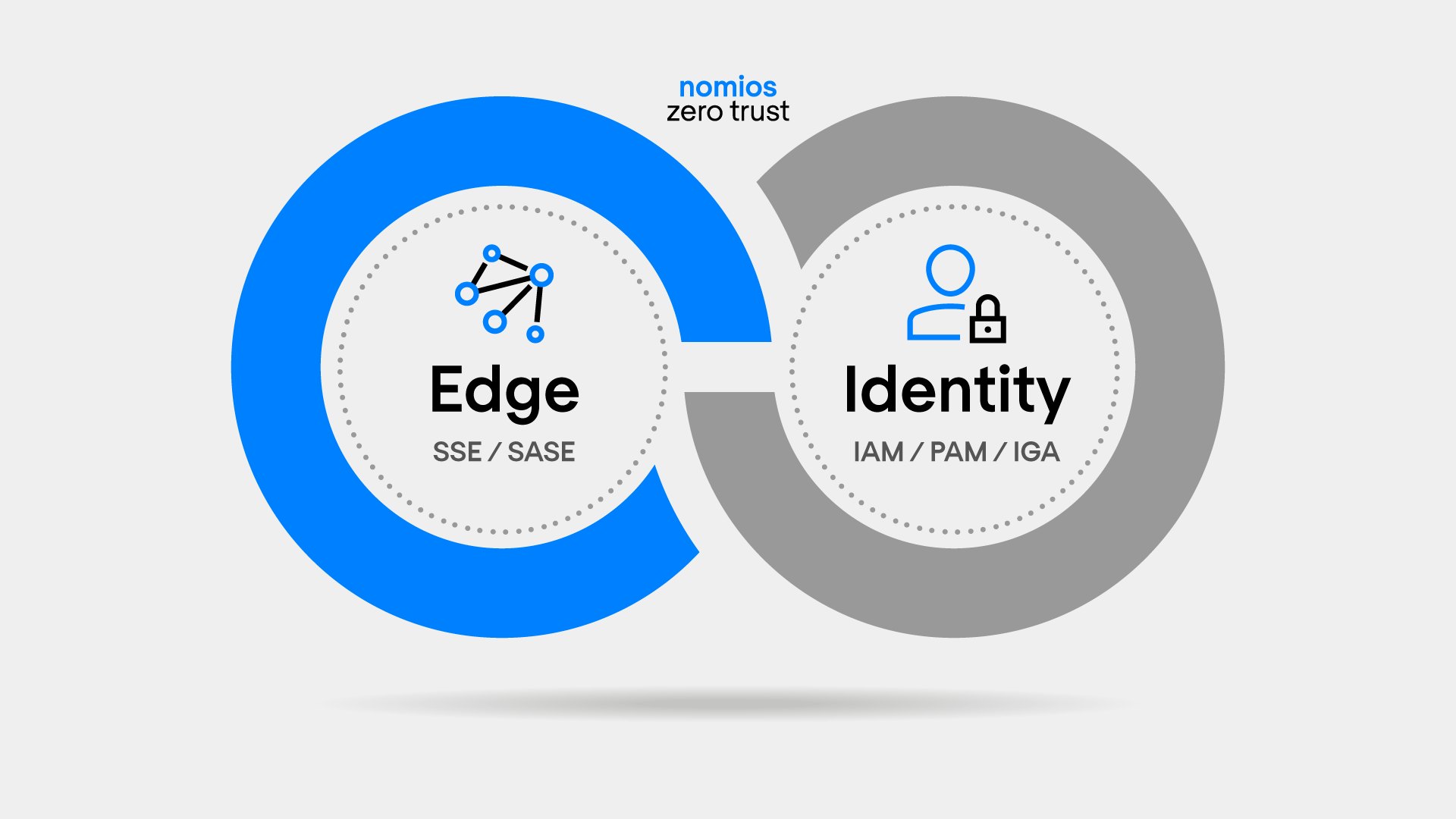

Was uns unterscheidet, ist die Verbindung von Edge, Identität und Kryptografie auf strategischer Ebene. Dank der Expertise von Intragen innerhalb der Nomios-Gruppe führen wir identitätsgesteuerte Sicherheit mit den weiteren Bereichen zu einem einheitlichen Sicherheitsgeflecht zusammen – einer konsistenten Vertrauensebene, die Richtlinien, Zugriffe, Zertifikate, Schlüssel und Governance verknüpft.

Von der Architektur bis zum Betrieb: Services mit echtem Mehrwert

Ein Portfolio schafft nur dann echten Wert, wenn es sich auch umsetzen und betreiben lässt. Deshalb umfasst das neue Nomios-Portfolio nicht nur Fachkompetenz in sechs Bereichen – sondern auch ein klar strukturiertes Service-Modell, das Organisationen Schritt für Schritt zu höherer Sicherheitsreife führt.

Consulting Services

Für Strategie, Zielarchitektur, Roadmaps, risikobasierte Priorisierung und Governance. Dazu zählen: Zero-Trust-Design, Reifegradanalysen, Exposure-basierte Fahrpläne, Übersetzung regulatorischer Anforderungen (Was bedeutet Gesetz X konkret für Ihr Unternehmen?) und Entscheidungsunterstützung jenseits von „wir haben noch Restbudget“.

Professional Services

Für Implementierung und Integration. Von SSE/SASE-Design und Onboarding über XDR/NDR-Use-Cases, OT-Segmentierung, IAM/PAM/IGA-Programme bis hin zu PKI-Implementierungen. Hier wird Architektur Realität inklusive der weniger glanzvollen, aber entscheidenden Aspekte wie Integrationen, Migrationen und Operationalisierung.

Managed Services

Für kontinuierlichen Betrieb und Optimierung. Monitoring, Erkennung, Reaktionsunterstützung, Plattformbetrieb und ständige Verbesserung, nicht als separate Service-Schicht, sondern als Erweiterung Ihres Sicherheitsmodells: Was entworfen wurde, muss im Alltag konsistent funktionieren.

Für Organisationen, die ihre Sicherheitsreife 2026 messbar steigern wollen, zählt genau diese Kombination: Architektur + Umsetzungskompetenz + operative Reife.

Sechs Themen, die 2026 prägen werden

Prioritäten verschieben sich – nicht wegen „Trends“, sondern weil sich die Rahmenbedingungen ändern: Geopolitik, schnellere Technologiezyklen, KI-getriebene Angriffe, strengere Regulierung und komplexere Lieferketten. Diese sechs Themen werden aus unserer Sicht für Kunden 2026 zentral sein – und sie stehen in direkter Verbindung zu Nomios Zero Trust:

Digitale Souveränität

Die Kontrolle über digitale Vertrauensanker wird strategisch. PKI spielt dabei eine Schlüsselrolle: Zertifikate, Signaturen, Verschlüsselung, Lebenszyklusmanagement und Governance. Wer die Schlüssel kontrolliert, bestimmt letztlich, wer und was als vertrauenswürdig gilt.

Quantum Security (PQC)

Post-Quantum-Kryptografie ist kein Zukunftsthema mehr, sondern ein Migrationsprozess, der vorbereitet sein will: Krypto-Inventar, Anwendungsfälle, hybride Ansätze, Herstellerentscheidungen, Impact-Analysen. Sie müssen nicht morgen alles umstellen – aber 2026 sollten Sie wissen, wo Sie stehen und wie Sie migrieren.

Konvergenz von SSE und IAM

Zugriff wird zunehmend identitäts- und richtliniengesteuert. Die Grenze zwischen Netzwerk- und Identitätssicherheit verschwimmt. Wer SSE und IAM als einheitliche Steuerungsebene entwirft, gewinnt: weniger Lücken, bessere Nutzererfahrung, stärkere Auditierbarkeit.

Skalierbare Security Operations

Mehr Telemetrie bedeutet nicht automatisch mehr Sicherheit. Entscheidend sind bessere Erkennung, schnellere Reaktion und messbare Verbesserungszyklen. XDR/NDR, Use-Case-Engineering und Exposure-basierte Priorisierung werden zentrale Erfolgsfaktoren.

KI in Cybersecurity

KI beschleunigt sowohl Angriffe (Phishing, Social Engineering, Exploit-Entwicklung) als auch Verteidigung (Triage, Analyse, Automatisierung). Aber auch hier braucht es Governance: Welche KI darf wofür eingesetzt werden? Wie verhindert man Datenlecks? Und wie vermeidet man, dass KI zur Blackbox im Entscheidungsprozess wird?

Lieferkettenrisiken & Compliance (NIS2, DORA und mehr)

Die Lieferkette ist zugleich Angriffsvektor und regulatorisches Thema. NIS2 und DORA erhöhen die Anforderungen an Risikomanagement, Reporting, Resilienz und Nachweisbarkeit. Zero Trust hilft aber nur, wenn es in konkrete Kontrollen, Prozesse und operative Umsetzung übersetzt wird.

Zum Schluss

Der Markt wird sich weiter verändern. Das ist sicher. Die eigentliche Frage ist: Reagieren Sie so, dass Ihre Sicherheitsarchitektur komplexer wird oder so, dass sie robuster und kohärenter wird?

Mit dem neuen Nomios-Cybersecurity-Portfolio vereinen wir sechs Bereiche in einem ganzheitlichen Zero-Trust-Ansatz und liefern eine universelle Architektur, die Sie gestalten, implementieren und betreiben können. Mit einem zusätzlichen Differenzierungsmerkmal: dem einheitlichen Sicherheitsgeflecht aus Edge, Detect, Identity und Crypto.

Wenn 2026 für Sie mehr sein soll als „mitlaufen“ ist jetzt der richtige Zeitpunkt, um Ihre Zero-Trust-Basis zu legen. Bevor die nächste Welle an Akronymen kommt.

Unser Team ist bereit für Sie

Möchten Sie mehr über dieses Thema erfahren? Hinterlassen Sie eine Nachricht oder Ihre Telefonnummer und wir rufen Sie zurück. Wir freuen uns darauf, Ihnen weiterzuhelfen.