Cybersecurity im Jahr 2026 ist geprägt von Vertrauen, Skalierbarkeit und Abhängigkeit. Unternehmen agieren in einem Umfeld, das von identitätsbasiertem Zugriff, verteilten Infrastrukturen, Maschinenidentitäten und komplexen Lieferketten bestimmt wird und stehen dabei unter wachsendem regulatorischem Druck sowie anhaltendem menschlichen Risikopotenzial. Cyberangriffe zielen zunehmend auf Vertrauensbeziehungen statt auf einzelne Systeme ab. Der Fokus verschiebt sich damit hin zu Governance, operativer Disziplin und nachhaltiger Kontrolle über die gesamte IT-Landschaft.

1. Digitale Souveränität

Die Kontrolle über digitales Vertrauen wird zunehmend strategisch relevant. Zertifikate, Schlüssel, Signaturprozesse und Verschlüsselungsvorgaben bestimmen, wem und was in digitalen Ökosystemen vertraut werden kann. Die Public-Key-Infrastruktur (PKI) steht dabei im Zentrum, doch Zuständigkeit und Governance sind häufig über verschiedene Teams oder externe Anbieter verteilt. Im Jahr 2026 erkennen immer mehr Organisationen, dass der Verlust der Kontrolle über Vertrauensanker direkte Auswirkungen auf ihre Autonomie, Resilienz und regulatorische Position hat.

2. Quantenresiliente Sicherheit und Post-Quantum-Readiness

Post-Quantum-Kryptografie (PQC) ist längst keine ferne Zukunftsfrage mehr. Auch wenn eine vollständige Migration noch Jahre in Anspruch nehmen kann, ist Vorbereitung jetzt essenziell. Organisationen benötigen Transparenz über den Einsatz von Kryptografie, die Sensibilität ihrer Daten und bestehende Abhängigkeiten zu Lieferanten. Im Jahr 2026 empfiehlt sich ein geplanter Übergang zur PQC mit Kryptoinventaren, Wirkungsanalysen und hybriden Ansätzen, um überstürzte und potenziell störende Umstellungen in der Zukunft zu vermeiden.

3. Konvergenz von SSE und Identity Security

Zugriff wird zunehmend identitätszentriert und richtliniengesteuert. Die Grenze zwischen Netzwerk- und Identitätssicherheit verschwimmt zunehmend, da sich Security Service Edge (SSE) und Identity and Access Management (IAM) immer stärker überschneiden. Organisationen, die beide Bereiche als gemeinsame Steuerungsebene gestalten, reduzieren Blindspots und operative Komplexität. Im Jahr 2026 hängt der Erfolg davon ab, Richtlinien konsistent durchzusetzen, Verantwortlichkeiten klar zu definieren und eine enge Integration von Zugriff, Identität und Monitoring sicherzustellen.

4. Maschinenidentitäten, XoT- und OT-Sicherheit

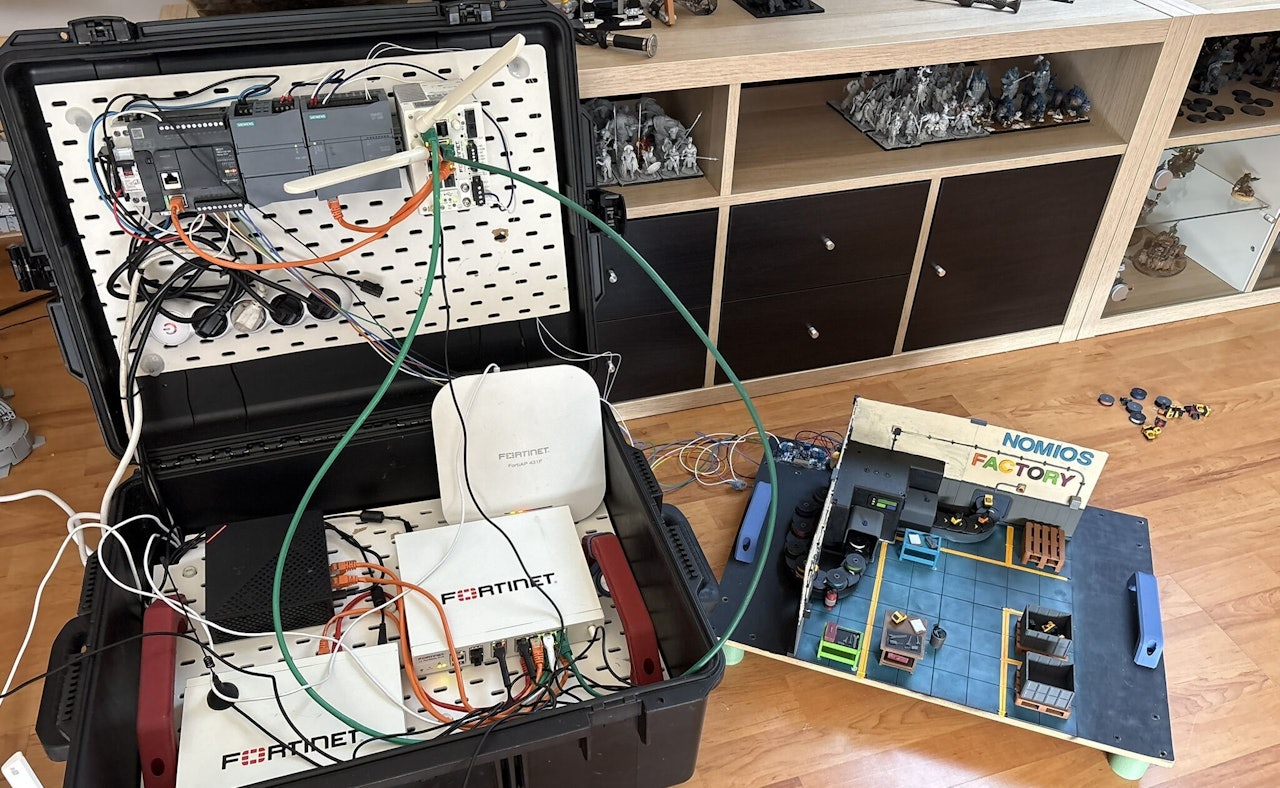

Maschinenidentitäten übertreffen inzwischen in den meisten Umgebungen die Zahl menschlicher Identitäten. Geräte, Workloads, Sensoren und industrielle Systeme bringen Vertrauensbeziehungen mit sich, die oft unzureichend gesteuert werden. Die Sicherheit von XoT- (Everything of Things) und OT-Umgebungen (Operational Technology) ist durch lange Lebenszyklen, eingeschränkte Update-Möglichkeiten, Sicherheitsanforderungen und betriebliche Abhängigkeiten geprägt und unterscheidet sich damit grundlegend von klassischer IT. Im Jahr 2026 gilt: Maschinenidentitäten, Segmentierung, kontrollierter Fernzugriff und kontinuierliches Monitoring müssen als zentrale Sicherheitsmechanismen in IT- und OT-Umgebungen gleichermaßen verankert werden.

5. Skalierbare Security Operations und wirksame Erkennung

Mehr Telemetrie führt nicht automatisch zu mehr Sicherheit. Die eigentliche Herausforderung besteht darin, Daten in Erkennung, Reaktion und messbare Verbesserungen zu überführen. Lösungen wie XDR (Extended Detection and Response) und NDR (Network Detection and Response) schaffen mehr Sichtbarkeit, entfalten aber nur dann ihren Wert, wenn sie mit Use-Case-Engineering, klar definierten Reaktionsprozessen und risikoorientierter Priorisierung kombiniert werden. Im Jahr 2026 wird Wirksamkeit nicht mehr an der Anzahl von Alerts gemessen, sondern an Geschwindigkeit, Konsistenz und konkreten Ergebnissen.

Möchten Sie mehr über dieses Thema erfahren?

Unsere Experten und Vertriebsteams stehen Ihnen gerne zur Verfügung. Hinterlassen Sie Ihre Kontaktdaten und wir werden uns in Kürze bei Ihnen melden.

6. KI in der Cybersicherheit

Künstliche Intelligenz beeinflusst sowohl Angriffsmethoden als auch Verteidigungsmaßnahmen. Sie ermöglicht schnellere Phishing-Kampagnen und ausgeklügeltere Social-Engineering-Angriffe, verbessert aber gleichzeitig Analyse und Priorisierung auf der Abwehrseite. Im Jahr 2026 liegt die zentrale Herausforderung in der Governance: Organisationen müssen klar definieren, wo KI sinnvoll eingesetzt werden kann, wie dabei Daten geschützt werden und wie Entscheidungen nachvollziehbar bleiben, anstatt Security Operations in eine Blackbox zu verwandeln.

7. Lieferkettenrisiken und operative Resilienz

Die Lieferkette bleibt eine zentrale Risikofaktor. Abhängigkeiten von Softwareanbietern, Dienstleistern und Dritten vergrößern die Angriffsfläche über die eigenen Organisationsgrenzen hinaus. Regulierungen wie NIS2 und DORA verschärfen die Anforderungen an Risikomanagement, Resilienz und Verantwortlichkeit. Zero-Trust-Prinzipien bieten hierbei Orientierung, entfalten jedoch nur Wirkung, wenn sie in konkrete Kontrollmechanismen und betriebliche Prozesse überführt werden.

8. Compliance als kontinuierliche Disziplin

Cybersecurity-Compliance ist immer stärker mit Governance und Verantwortlichkeit verknüpft. Die Erfüllung von Vorgaben wie NIS2, DORA oder branchenspezifischen Regulierungen ist längst keine periodische Pflichtübung mehr. Im Jahr 2026 müssen Organisationen nachweisen, dass Sicherheitskontrollen tatsächlich wirksam sind, gestützt durch Monitoring, Tests und klar definierte Zuständigkeiten zwischen Sicherheits-, Risiko- und Betriebsteams.

9. Social Engineering als systemisches Risiko

Phishing, Vishing und andere Formen des Social Engineering umgehen technische Schutzmaßnahmen, indem sie gezielt menschliches Vertrauen ausnutzen. Die Angriffe sind zunehmend zielgerichtet, ausdauernd und orientieren sich an realen Geschäftsprozessen. Im Jahr 2026 müssen Organisationen Social Engineering als systemisches Risiko begreifen. Awareness Trainings, realistische Simulationen und Verhaltensanalysen sind notwendig – nicht als Ersatz, sondern als Verstärkung technischer Schutzmaßnahmen.

10. Fachkräftemangel und operative Kontinuität

Der Mangel an qualifiziertem Personal bleibt eine strukturelle Herausforderung. Sicherheitsteams stehen wachsender Komplexität gegenüber und kämpfen zugleich damit, Expertise zu halten und den Betrieb stabil aufrechtzuerhalten. Im Jahr 2026 rücken Nachhaltigkeit und Kontinuität in den Fokus: durch vereinfachte Architekturen, den gezielten Einsatz von Managed Services und das Verankern von Wissen in Prozessen statt in Einzelpersonen. Operative Stabilität wird genauso wichtig wie Innovation.

Vertrauen in komplexen Umgebungen steuern

Cybersecurity im Jahr 2026 wird weniger durch einzelne Bedrohungen, sondern durch zunehmende Komplexität geprägt. Mehr Identitäten, Maschinen, Zugriffspfade und Abhängigkeiten erhöhen den Bedarf an Klarheit in Bezug auf Vertrauen, Sichtbarkeit und Reaktionsfähigkeit. Viele Organisationen verfügen bereits über wirksame Sicherheitskontrollen – doch es fällt ihnen schwer, diese zu einem kohärenten, skalierbaren Betriebsmodell zusammenzuführen.

Der Fokus verlagert sich von der Einführung neuer Tools hin zur besseren Integration bestehender Fähigkeiten. Entscheidend ist das Verständnis darüber, wo Vertrauen gewährt wird, wie sich potenzielle Angriffsflächen in konkrete Risiken übersetzen – und wie schnell sich Zugriffe einschränken lassen, wenn sich Rahmenbedingungen ändern. Die Cybersecurity-Expert:innen von Nomios unterstützen Unternehmen dabei, diese Entwicklungen in praxisnahe Architekturen, Services und betriebliche Verbesserungen zu überführen und Sicherheitsstrategien mit dem operativen Alltag in Einklang zu bringen.

Nächste Schritte

1. Vertrauen und Zugriff über Nutzer, Maschinen und Partner hinweg neu bewerten

Analysieren Sie, wie Identitäten, Berechtigungen und kryptografisches Vertrauen in Ihrer Umgebung verwaltet werden und identifizieren Sie Bereiche, in denen implizites Vertrauen noch besteht, etwa zwischen IT, OT und Drittanbieterzugriffen.

2. Erkennung und Exponierung entlang realistischer Angriffspfade priorisieren

Richten Sie XDR-, NDR-, MDR- und Exposure-Management-Maßnahmen stärker am geschäftlichen Risiko aus, statt sich allein an technischer Schwere zu orientieren.

3. Menschliches Risiko genauso adressieren wie technische Schwachstellen

Stärken Sie Ihre Resilienz gegenüber Social Engineering durch gezielte Awareness-Maßnahmen, realistische Simulationen und klar definierte Reaktionsprozesse, die im operativen Alltag funktionieren.