Vorbei sind die Zeiten, in denen Cyberangriffe das Werk einzelner Hacker waren, die jeden Schritt der Cyber-Kill-Chain manuell und mit großer Sorgfalt durchliefen. Heute haben sich Cyberbedrohungen zu hochautomatisierten Angriffen in Lichtgeschwindigkeit entwickelt – unterstützt durch KI und maschinelles Lernen, die in der Lage sind, Systeme innerhalb von Sekunden zu kompromittieren. Der Aufstieg automatisierter Hacking-Tools hat die Cybersicherheit grundlegend verändert und ein Umfeld geschaffen, in dem maschinengesteuerte Angriffe schneller und effizienter agieren als je zuvor.

Um diesen Wandel besser zu verstehen, lohnt sich ein Vergleich zwischen dem Aufbau traditioneller Cyberangriffe und der Vorgehensweise moderner, KI-gesteuerter Attacken.

Wie funktioniert eine klassische Cyberangriffskette?

Die traditionelle Cyber-Kill-Chain ist ein lineares Modell, das die aufeinanderfolgenden Schritte beschreibt, die ein Angreifer typischerweise durchläuft, um ein System zu kompromittieren. Entwickelt wurde es von Lockheed Martin und umfasst Phasen wie Reconnaissance (Aufklärung), Weaponisation (Bewaffnung), Delivery (Zustellung), Exploitation (Ausnutzung), Installation, Command and Control (Befehls- und Kontrollstruktur) sowie Actions on Objectives (Zielerreichung).

Jede dieser Phasen erfordert einen hohen manuellen Aufwand und technisches Fachwissen. Angreifer investieren oft beträchtliche Zeit in die Recherche von Zielsystemen und die maßgeschneiderte Entwicklung ihrer Schadsoftware. Auch wenn dieses Modell sehr effektiv bei der Analyse traditioneller Bedrohungen ist, basiert es auf einem menschengetriebenen, zeitintensiven Angriffsansatz.

Was versteht man unter einer modernen, KI-gesteuerten Angriffskette?

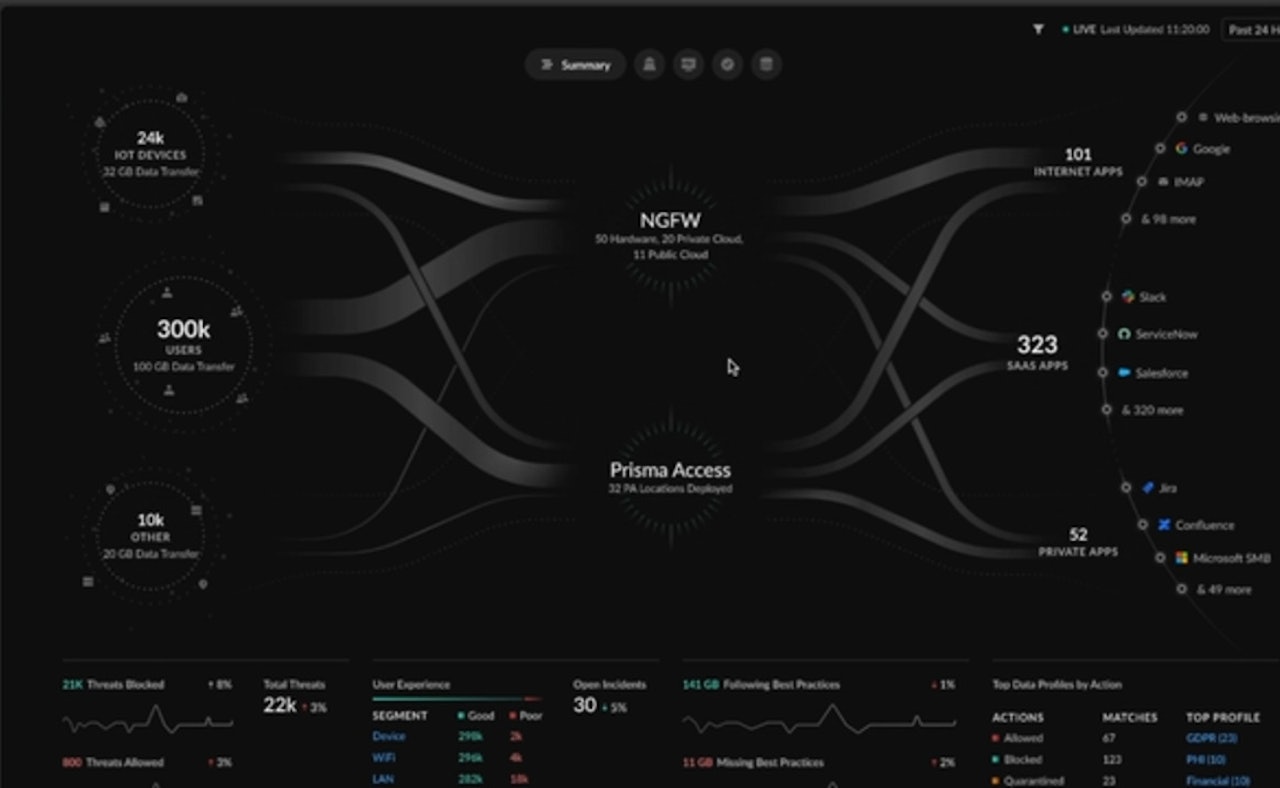

Im Gegensatz dazu wird die maschinengesteuerte Angriffskette durch Automatisierung, künstliche Intelligenz und maschinelles Lernen angetrieben. Dieser moderne Ansatz beschleunigt jede Phase des Angriffs erheblich – von der Zielerkennung und -auswahl über die Ausnutzung von Schwachstellen bis hin zur Steuerung kompromittierter Systeme.

Maschinengesteuerte Angriffe können sich autonom an unterschiedliche Umgebungen anpassen, Payloads in Echtzeit entwickeln oder modifizieren und großflächige Kampagnen mit minimalem menschlichem Eingriff durchführen. Diese Fähigkeiten machen die Angriffskette dynamisch, skalierbar und mit herkömmlichen Verteidigungsmodellen deutlich schwerer vorhersehbar oder aufzuhalten.

Direkter Vergleich: Manuell vs. maschinengesteuert

Der folgende Abschnitt bietet einen direkten Vergleich zwischen der traditionellen Cyber-Kill-Chain und der neuen, maschinengesteuerten Angriffskette. Dabei werden zentrale Unterschiede sowie die Auswirkungen auf moderne Cybersicherheitsstrategien hervorgehoben.

Strategien zur Abwehr automatisierter Cyberangriffe

Um sich sowohl gegen traditionelle als auch gegen maschinengesteuerte Angriffsketten zu schützen, müssen Unternehmen einen proaktiven, mehrschichtigen Sicherheitsansatz verfolgen. Dazu gehören Echtzeit-Erkennung und -Reaktion auf Bedrohungen, der Einsatz von KI und maschinellem Lernen zur Anomalieerkennung sowie die Einführung von Sicherheitskonzepten wie Zero Trust.

Eine kontinuierliche Netzwerküberwachung, regelmäßige Sicherheitsupdates, Sensibilisierungstrainings für Mitarbeitende und eine automatisierte Incident Response sind entscheidend, um der Geschwindigkeit und Komplexität moderner Angriffe entgegenzuwirken.

Wer der Bedrohungslage immer einen Schritt voraus sein will, muss seine Verteidigung an das Tempo und die Leistungsfähigkeit heutiger Cyberangriffe anpassen.

Möchten Sie mehr über dieses Thema erfahren?

Unsere Experten und Vertriebsteams stehen Ihnen gerne zur Verfügung. Hinterlassen Sie Ihre Kontaktdaten und wir werden uns in Kürze bei Ihnen melden.